FUNCIÓN

tiene la función de ser la parte de una computadora donde se interconectan los periféricos, de almacenamiento, así como las memorias, cpu, teclado, y todo.

para ello utiliza una velocidad de bus que varia según el modelo y unas tarjetas tienen mayores capacidades que otras, como por ejemplo pueden conectarse mas cosas en unos modelos y en otras no.

por eso están los modelos baby at y atx, y tienen diferentes frecuencias en mhz.

las mas nuevas integran un bus llamado pci express, que es da un frontal side bus.

LA BOARD

PCI

PCI Express (anteriormente conocido por las siglas 3GIO, en el caso de

las "Entradas/Salidas de Tercera Generación", en inglés: 3rd Generation

I/O) es un nuevo desarrollo del bus PCI que usa los conceptos de

programación y los estándares de comunicación existentes, pero se basa en un

sistema de comunicación serie mucho más rápido. Este sistema es apoyado

principalmente por Intel, que empezó a desarrollar el estándar con nombre de

proyecto Arapahoe después de retirarse del sistema Infiniband.

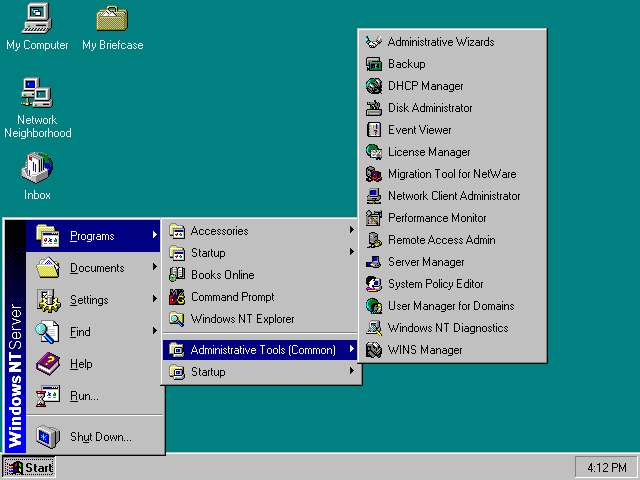

BIOS

El BIOS es un sistema básico de

entrada/salida que normalmente pasa inadvertido para el usuario final de

computadoras. Se encarga de encontrar el sistema operativo y cargarlo en

lamemoria RAM. Posee un componente de hardware y otro de software; este último

brinda una interfaz generalmente de texto que permite configurar varias

opciones del hardware instalado en el PC, como por ejemplo el reloj, o desde

qué dispositivos de almacenamiento iniciará el sistema operativo (Microsoft

Windows, GNU/Linux,Mac OS X,etc.).

CACHÉ

|

En informática,una caché es

un conjunto de datos duplicados de otros originales, con la propiedad de que

los datos originales son costosos de acceder, normalmente en tiempo, respecto a

la copia en la caché. Cuando se accede por primera vez a un dato, se hace una

copia en el caché; los accesos siguientes se realizan a dicha copia, haciendo

que el tiempo de acceso medio al dato sea menor.

CHIPSET

El conjunto de chips, o chipset,

es un elemento formado por un determinado número de circuitos integrados en el

que se han incluido la mayoría de los componentes que dotan a un ordenador de

compatibilidad PC/AT a nivel hardware como, por ejemplo, el controlador de

interrupciones, los controladores DMA, el chip temporizador, controladoras de

disco duro, etc. Mediante este elemento se han integrado en unos pocos

componentes los que antes se encontraban un número de chips independientes

relativamente elevado.

Con el paso del tiempo, en el

chipset se han ido incluyendo algunos nuevos tipos de dispositivos que han

surgido con el avance tecnológico, como es el caso de las controladores de bus

USB, el bus AGP, el bus PCI, funciones de administración de energía, etc. Este

proceso de integración va a continuar en el futuro, por lo que durante el

presente año aparecerán en el mercado conjuntos de chips que incluirán también

a la tarjeta gráfica. Tanto Intel, como VIA Technologies y SIS están trabajando

en productos de este tipo para microprocesadores tanto de tipo socket 7 como

Slot 1 o socket 370.

CONECTORES

TECLADO RATON,USB(ATX)

El conector PS/2 o puerto PS/2 toma su nombre de la serie

de ordenadores IBM Personal System/2 que es creada por IBM en 1987, y empleada

para conectar teclados y ratones. Muchos de los adelantos presentados fueron

inmediatamente adoptados por el mercado del PC, siendo este conector uno de los

primeros.

La comunicación en ambos casos es serial (bidireccional en el caso del

teclado), y controlada por microcontroladores situados en la placa madre. No

han sido diseñados para ser intercambiados en caliente, y el hecho de que al

hacerlo no suela ocurrir nada es más debido a que los microcontroladores

modernos son mucho más resistentes a cortocircuitos en sus líneas de

entrada/salida.

CONECTOR

ELÉCTRICO

Un conector eléctrico es un dispositivo para unir circuitos eléctricos. En informática, son conocidos también como inferfaces físicas.

Están compuestos generalmente de un enchufe (macho) y una base (hembra).

ZÓCALO ZIF

El zócalo (socket en inglés) es un sistema electromecánico de soporte y conexión eléctrica, instalado en la placa base, que se usa para fijar y conectar un microprocesador. Se utiliza en equipos de arquitectura abierta, donde se busca que haya variedad de componentes permitiendo el cambio de la tarjeta o el integrado. En los equipos de arquitectura propietaria, los integrados se sueldan sobre la placa base, como sucede en lasvideoconsolas.

Existen variantes desde 40 conexiones para integrados pequeños, hasta más de 1300 para microprocesadores, los mecanismos de retención del integrado y de conexión dependen de cada tipo de zócalo, aunque en la actualidad predomina el uso de zócalo ZIF (pines) o LGA (contactos).

RANURAS

DIMM 168C

DIMM son las siglas de Dual In-line Memory Module y que podemos traducir como Módulo de Memoria en línea doble. Son módulos de memoria RAM utilizados en ordenadores personales. Se trata de un pequeño circuito impreso que contiene chips de memoria y se conecta directamente en ranuras de la placa base. Los módulos DIMM son reconocibles externamente por poseer sus contactos (o pines) separados en ambos lados, a diferencia de los SIMM que poseen los contactos de modo que los de un lado están unidos con los del otro.

Las memorias DIMM comenzaron a reemplazar a las SIMM como el tipo predominante de memoria cuando los microprocesadores Intel Pentium dominaron el mercado.

Un DIMM puede comunicarse con el PC a 64 bits (y algunos a 72 bits) en vez de los 32 bits de los SIMMs

RANURAS SIMM 72C

Ranuras SIMM: los originales tenian 30 conectores, esto es, 30 contactos, y median unos 8,5 cm. Hacia finales de la epoca del 486 aparecieron los de 72 contactos, mas largos: unos 10,5 cm de color blanco.

CONECTORES EIDE ( disco duro)

EIDE, (Enhanced IDE) Es una

extensión del originalmente IDE, es la denominación que recibe la interfaz

más empleada actualmente en los PC domésticos y cada vez más en

aquellos ordenadores de altas prestaciones para la conexión de discos

duros. En torno a esta interfaz han surgido una serie de estándares,

conocidos de forma genérica como estándares ATA. Arquitectura de

computadores: Recibe el nombre de un conjunto de conectores de E/S para la

conexión de periféricos con una alta tasa de transferencia sobre el bus de

E/S PCI, uno de los cuatro buses que actualmente existen en una placa base para

la conexión del chipset de E/S con la CPU y la Memoria.

CONECTOR DISQUETERA

La disquetera es un elemento cada vez más en desuso, pero que aún se monta en los ordenadores compatibles en un zócalo de 3,5”. El conector de alimentación de la disquetera es más pequeño y con forma de U invertida, por lo que lo conectaremos de la única forma posible, sin forzarlo.La disquetera necesita de un cable de bus de datos para conectarla con la placa madre, y así transmitir los datos de una a otra. Este cable es más estrecho que el del disco duro o CD-ROM y se conecta a un conector específico en la placa. Éste se indica en la misma y en el manual como FDD.

El cable puede tener varios conectores en toda su extensión. A nosotros sólo nos interesan los de los extremos, que conectaremos la disquetera y a la placa.

CONECTOR DISQUETERA

La disquetera es un elemento cada vez más en desuso, pero que aún se monta en los ordenadores compatibles en un zócalo de 3,5”. El conector de alimentación de la disquetera es más pequeño y con forma de U invertida, por lo que lo conectaremos de la única forma posible, sin forzarlo.La disquetera necesita de un cable de bus de datos para conectarla con la placa madre, y así transmitir los datos de una a otra. Este cable es más estrecho que el del disco duro o CD-ROM y se conecta a un conector específico en la placa. Éste se indica en la misma y en el manual como FDD.

El cable puede tener varios conectores en toda su extensión. A nosotros sólo nos interesan los de los extremos, que conectaremos la disquetera y a la placa.

PILA

Una pila (stack en

inglés) es una lista ordinal o estructura de datos en la que el modo de acceso

a sus elementos es de tipo LIFO (del inglés Last In First Out, último

en entrar, primero en salir) que permite almacenar

y recuperar datos. Para el manejo de los datos se cuenta con dos operaciones

básicas: apilar (push), que coloca un objeto en la

pila, y su operación inversa, retirar (o desapilar, pop),

que retira el último elemento apiladoEsta estructura se aplica en multitud de

ocasiones en el área de informática debido a su simplicidad y ordenación

implícita de la propia estructura.

Para el manejo de los datos se

cuenta con dos operaciones básicas: apilar (push), que

coloca un objeto en la pila, y su operación inversa, retirar (o

desapilar, pop), que retira el último elemento apilado.

En cada momento sólo se tiene

acceso a la parte superior de la pila, es decir, al último objeto apilado

(denominado TOS, Top of Stack en inglés). La

operación retirar permite la obtención de este elemento, que

es retirado de la pila permitiendo el acceso al siguiente (apilado con

anterioridad), que pasa a ser el nuevo TOS.

Por analogía con objetos

cotidianos, una operación apilar equivaldría a colocar un

plato sobre una pila de platos, y una operación retirar a retirarlo.

RANURA

AGP

Ranura AGP, es una sola y están

incluida en las tarjetas madres última tecnología; se creó para mejorar el

desempeño gráfico. A pesar de que el bus PCI es suficiente para la mayoría de

los dispositivos, aplicaciones muy exigentes como las gráficas en 3D, requiere

una avenida más ancha y con un límite de velocidad mayor para transportar los

datos. Eso es lo que ofrece AGP, un bus AGP puede transferir datos a 266 MBps

(el doble de PCI) o a 533 MBps (en el modo 2X) y hay otras ventajas: AGP

usa un bus independiente (el bus PCI lo comparten varias tarjetas) y AGP enlaza

la tarjeta gráfica directamente con la memoria RAM. La ranura AGP es ideal para

conectar una tarjeta aceleradora de gráficos en 3D.

RANURA

ISA

Ranuras ISA, son bastante

antiguas y cada vez se utilizan menos debido a que los dispositivos conectados

en ella se comunican por un bus muy lento (un bus es una avenida por la cual

viajan los datos en el computador; un PC tiene varios buses). Las ranuras ISA

se emplean para dispositivos que no requieren una gran capacidad de

transferencia de datos, como el módem interno.